路由器也出卖你!超两万台Linksys曝信息泄露

据外媒报道,超过20,000个Linksys无线路由器经常泄露所有连接到它们的设备的历史记录,包括设备的唯一标识符、名称和使用的操作系统。这些数据可以被间谍或黑客用于有针对性的网络攻击。

独立研究人员特洛伊·默希表示,这次泄露是由于近30多个Linksys路由器型号存在缺陷造成的。

上周五,互联网连接设备的二进制边缘搜索引擎花了大约25分钟才找到21401个易受攻击的设备。本周的第二次扫描则发现25617个。它们总共泄露了756565个唯一的MAC地址。利用该漏洞只需要几行代码就可以获取每个连接到它们的MAC地址、设备名和操作系统。

该漏洞允许间谍或黑客收集不同的信息片段,通过结合与公共IP地址连接的设备的历史记录,营销人员、调查人员可以跟踪他们想跟踪的人的位置,这些信息的披露也可能对黑客有很大的帮助。

例如,Shadowhammer集团最近攻击了电脑制造商华硕(ASUS)的软件更新机制,感染了多达100万人。然后,黑客使用了大约600个特定目标的MAC地址列表,如果这些地址被感染,就会受到该黑客软件的更多损害。

除了提供设备信息外,易受攻击的路由器还泄漏其默认管理密码是否已更改。

在本周早些时候进行的扫描发现,大约4000台易受攻击的设备仍在使用默认密码。他说,路由器在默认情况下启用了远程访问,且不能被关闭,因为相关的linksys应用程序必须运行。

这种情况使得黑客很容易快速扫描可以远程访问的设备,然后获取Wi-Fi SSID密码,更改DNS设置从而将连接的设备发送到恶意地址,或者执行一系列其他任务。

最近,一个名为Blacktech集团的黑客组织很可能使用类似的路由器攻击来在目标计算机上安装Plug后门。

研究人员还告诉媒体,他的测试表明,即使在防火墙打开的情况下,设备的安全性依旧很低。即使运行了2014年发布的linksys补丁,这些设备仍在继续泄漏信息。

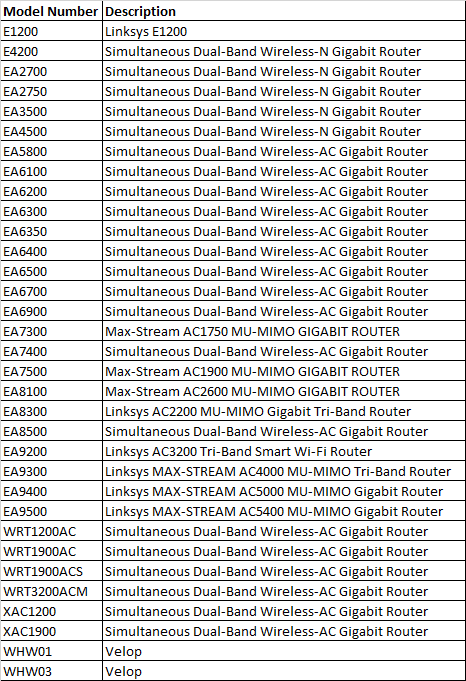

Mursch发布的易受攻击设备列表如下:

图片新闻

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论