顶象:“INFRA:HALT”漏洞的技术分析与影响研判

近日,国外网络安全研究人员披露了 14 个影响常用TCP/IP 堆栈的漏洞。这些漏洞被命名为“INFRA:HALT”,攻击者基于该系列漏洞能够进行远程代码执行、拒绝服务、信息泄漏、TCP 欺骗等攻击,甚至在DNS缓存植入恶意代码、病毒等。

分析显示,“INFRA:HALT”系列漏洞主要影响NicheStack 4.3之前所有版本,包括NicheLite也受到影响,全球大多数工业自动化企业都使用NicheStack TCP/IP协议栈,受影响的设备厂商超过200家。

NicheStack,又名InterNiche Stack,是用于嵌入式系统的第三方闭源TCP/IP协议栈组件,旨在提供互联网连接工业设备,主要部署在制造工厂、发电、水处理和关键基础设施领域的设备上。包含西门子、艾默生、霍尼韦尔、三菱电机、罗克韦尔自动化、施耐德电气等的可编程逻辑控制器 (PLC) 和其他产品,以及许多制造、发电、水处理等关键基础设施领域的操作技术(OT)设备中均有应用。

“INFRA:HALT”包含14个安全漏洞

“INFRA:HALT”系列漏洞主要包含远程代码执行、DoS、信息泄露、TCP欺骗等14个漏洞,影响DNSv4、HTTP、TCP、ICMP等模块,其中2个漏洞CVSS评分超过9分。

CVE-2020-25928:该漏洞是分析DNS响应时未检查单个DNS答案时未检查响应数据长度(response data length)域引发的安全漏洞,可能引发OOB-R/W,是一个远程代码执行漏洞,影响DNSv4模块,CVSS评分9.8分。

CVE- 2021-31226:该漏洞是分析HTTP POST请求时由于未进行大小验证引发的堆缓存溢出漏洞,是一个远程代码执行漏洞,影响HTTP模块,CVSS评分9.1分。

CVE-2020-25767:该漏洞是分析DNS域名时未检查压缩指针的指向是否在包边界内,可能引发OOB-R,最终引发DoS攻击和信息泄露,该漏洞CVSS评分7.5分,影响DNSv4模块。

CVE-2020-25927:该漏洞是分析DNS响应时未检查包头中特定的查询或响应数是否与DNS包中的查询或响应一致引发的安全问题,可能引发DoS攻击,CVSS评分8.2分。

CVE-2021-31227:该漏洞是分析HTTP POST请求时由于错误的签名整数比较引发的对缓存溢出漏洞,可能引发DoS攻击,影响HTTP模块,CVSS评分7.5分。

CVE-2021-31400:TCP带外紧急数据处理函数在处理带外紧急数据的末尾指针指向TCP包外的数据时,会调用一个panic函数。如果panic函数没有移除trap调用,就会引发死循环,最终引发DoS攻击,该漏洞影响TCP模块,CVSS评分为7.5分。

CVE-2021-31401:TCP头处理代码没有对IP长度(头+数据)的长度进行处理。如果攻击者伪造一个IP包,就可能引发整数溢出,因为IP数据的长度是通过全部IP数据包的长度减去header的长度来计算的。该漏洞影响TCP模块,CVSS评分为7.5分。

CVE-2020-35683:处理ICMP包的代码依赖IP payload大小来计算ICMP校验和,但是IP payload的大小是没有经过检查的。当IP payload大小的设定值小于IP header的大小时,ICMP校验和的计算函数就可能读越界,引发DoS攻击。该漏洞影响ICMP模块,CVSS评分7.5分。

CVE- 2020-35684:处理TCP包的代码依赖IP payload大小来计算TCP payload的长度。当IP payload大小的设定值小于IP header的大小时,ICMP校验和的计算函数就可能读越界,引发DoS攻击。该漏洞影响TCP模块,CVSS评分7.5分。

CVE- 2020-3568:该漏洞是由于TCP ISN的生成是以一种可预测的方式生成的。该漏洞可能引发TCP欺骗,影响TCP模块,CVSS评分7.5分。

CVE- 2021-27565:当接收到未知的HTTP请求时,会调用panic。该漏洞可能引发DoS攻击,漏洞影响HTTP模块,CVSS评分7.5分。

CVE- 2021-36762:TFTP包处理函数无法确保文件名是否是非终止符,因此之后调用strlen()可能会引发协议包缓存越界,引发DoS攻击。该漏洞影响TFTP模块,CVSS评分7.5分。

CVE- 2020-25926:该漏洞是由于DNS客户端未设置足够多的随机交易ID引发的,可能引发DNS缓存投毒攻击。漏洞影响DNSv4模块,CVSS评分4分。

CVE- 2021-31228:攻击者可以预测DNS查询的源端口,因此可以发送伪造的DNS请求包来让DNS客户端作为请求的有效应答来接收,可能引发DNS缓存投毒攻击。漏洞影响DNSv4模块,CVSS评分4分。

受“INFRA:HALT”漏洞影响的工控厂商

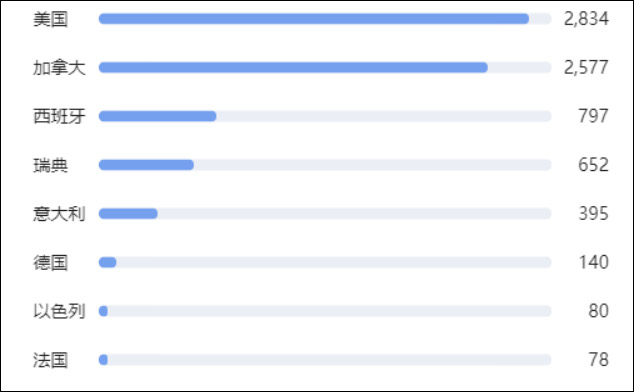

针对全网互联网工控设备情况进行分析发现,受“INFRA:HALT”系列漏洞影响最严重的主要是美国、加拿大、西班牙以及瑞典等国家。

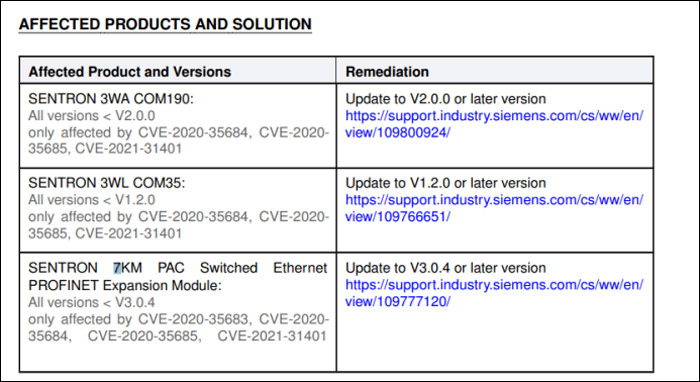

西门子受影响产品:

施耐德电气受影响产品:Lexium ILE ILA ILS firmware version V01.103 and prior。

施耐德电气目前尚未提供漏洞修复补丁,建议通过防火墙等安全措施对潜在的漏洞攻击风险进行缓解。

霍尼韦尔受影响产品:官方尚未发布该系列漏洞安全公告。

三菱受影响产品:官方尚未发布该系列漏洞安全公告。

INFRA:HALT系列漏洞的利用情况

根据安全研究者披露的一份技术文档显示,目前关于“INFRA:HALT”系列漏洞有一定程度的技术描述,但尚未公布基于该系列漏洞的利用程序与POC。

分析显示,使用了InterNiche协议栈组件的产品容易遭受“INFRA:HALT”系列漏洞攻击,受影响的主要为HTTP、FTP、TELNET、SSH等服务。查询Shodan发现,有超过6400个运行NicheStack协议栈的设备。其中6360个运行HTTP服务器,其他大多数运行FTP、SSH、Telnet等服务。这些设备可能遭受 CVE-2020-25928、CVE-2021-31226漏洞的攻击,导致设备被远程控制。

安全研究员公布方还发布了一个开源的检测脚本,可以协助检测设备系统是否使用了InterNiche协议栈及其版本信息。

截至目前,HCC Embedded 公司已准备发布修复补丁。但在更新固件前,攻击者可能已开始利用“INFRA:HALT”系列漏洞发动攻击。因此受影响企业应尽快排查、监测相关设备系统的使用情况,禁止相关设备开启HTTP、FTP、TELNET、SSH等通用网络服务,或者使用防火墙等网络安全产品将相关端口进行过滤。

同时,受影响企业还需持续关注相关工控设备厂商的安全公告,及时防范和修复受影响的产品漏洞。

顶象保障工控安全

顶象是一家以大规模风险实时计算技术为核心的业务安全公司,旨在帮助客户构建自主可控的风险安全体系,实现业务可持续的增长。作为CNNVD(国家信息安全漏洞库)、CICSVD(国家工业信息安全漏洞库)重要技术支撑单位,顶象是工信部、人保部、共青团中央等12个部门主办“2020年全国工业互联网安全技术技能大赛”的出题方和裁判员,并获得主办方颁发的“突出贡献奖”荣誉称号。

基于多年安全技术研究、业务安全攻防实战经验,顶象推出了一整套工控安全智能防护系统,拥有漏洞挖掘、未知威胁发现、风险预测感知、威胁欺骗诱捕、主动安全防御能力,为石油石化、能源电力、轨道交通、智能制造等工业领域提供覆盖全生命周期的安全体系。

在漏洞挖掘能力方面,顶象洞见实验主要面向底层工控设备和装置( PLC、DCS、SCADA等)以及各类组态软件的漏洞挖掘和安全研究,拥有30余名资深安全研究人员团队,基于领先的工业系统漏洞挖掘与利用、漏洞模糊测试和工业协议分析技术,每月平均挖掘原创0day漏洞100个以上,为国内外数十家知名工业企业提供过安全检测服务,获得了客户的高度认可与好评。

通过符号执行和污点跟踪分析,结合顶象独有的人工智能技术,实现X86、X86_64、 ARM、MIPS等主流架构的无源码二进制文件漏洞挖掘,能够快速定位包括内存越界、溢出等各种类型安全漏洞。并通过集成了数万种扫描插件的自主研发的非入侵式无损智能扫描系统,对设备进行完整性、脆弱性、安全性进行全面检测与评估,提升设备的安全性、可靠性和稳定性。

图片新闻

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论